El esquema básico del ataque es el siguiente: si un dispositivo iOS se conecta a una red WiFi, el sistema operativo, regularmente, intenta conectar por NTP para sincronizar su hora. En algunos casos, todo lo que se necesita es spoofear el dominio time.apple.com y en la respuesta de la petición NTP que realice el dispostivio forzar a la fecha 1 de Enero de 1970. En este momento el dispositivo quedará "desahuciado". Los investigadores en Krebs on Security han detallado una prueba de concepto de lo más interesante.

En la prueba de concepto utilizar una Raspberry para generar el punto de acceso WiFi y luego un cable de red Ethernet para dar salida a Internet. También se podría utilizar un adaptador 3G y dar salida a Internet por dicha interfaz. La idea que proponen es juntar la vulnerabilidad del bug de la fecha, junto a la no autenticación del punto de acceso al que te conectas por parte de iOS, es decir, si nuestro dispositivo se encuentra una red WiFi que conoce, y que por ejemplo sea abierta, el dispositivo se conectará sin preguntar.

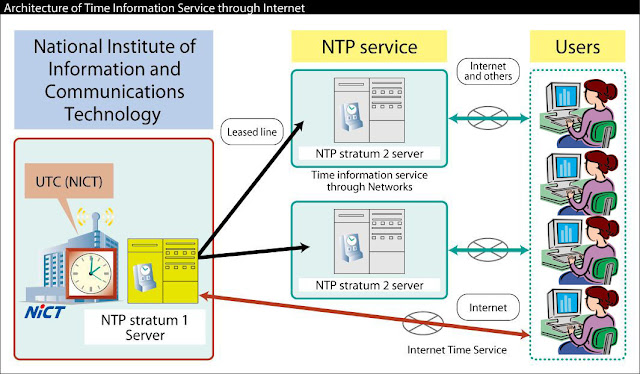

Después, lo comentado, el dispositivo preguntará, de vez en cuando, al dominio de Apple por la hora, por lo que la Raspberry tiene instalado un servidor NTP que spoofeará esas peticiones para devolver la fecha 1 de Enero de 1970.

Figura 2: Demostración del ataque

Publicado en Seguridad Apple - Google+ - RSS - Eleven Paths

Continúar leyendo...