El pasado 13 de Agosto Apple puso en circulación AirPort Base Station Firmware Update 7.6.4, una revisión del firmware que arreglaba unos issues que podían afectar al funcionamiento del sistema.

Como es habitual en Apple, se hacía referencia a la página HT1222 donde se publica la información que tiene que ver con los bugs y los CVE de cada actualización - más o menos -, pero allí no había nada -. De hecho aún no hay nada. Siendo esto así que nosotros decidimos no priorizar esta actualización en nuestra lista de publicaciones y al final salió el día 26 de Agosto en Seguridad Apple.

Cuando parecía una vez más que no iba a salir publicada la información, resulta que Apple publicó el 6 de Septiembre, es decir, 24 días después de estar disponible el software, el Security Advisory APPLE-SA-2013-09-06-1 AirPort Base Station Firmware Update 7.6.4, donde se recoge la existencia del CVE-2013-5132 para provocar ataques D.O.S. en equipos con software sin actualizar.

Se supone que la información de los CVE asociadas a las actualizaciones de software se proporciona para que los equipos de trabajo en las empresas puedan priorizar el despliegue de nuevas versiones con respecto a otro trabajo evaluando la criticidad de la actualización. La publicación del software sin lista de CVEs habrá hecho que tenga una prioridad determinada en la cola de planificación de una empresa generando el CVSS asociado. Al publicar ahora por fin el Security Advisory las empresas se verán obligadas a volver a evaluar esa prioridad. Además, como gracieta, Apple sigue con su idea de que los viernes es el mejor día para publicar los advisories de seguridad.

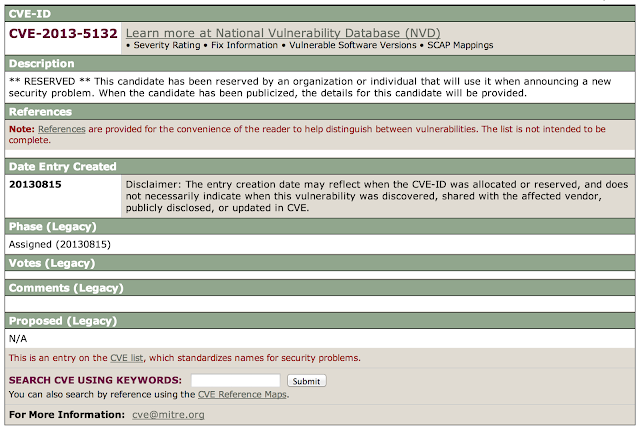

Pero es que tan poca información hay en este caso sobre los CVE de esta actualización, que hoy 8 de Septiembre aún no se habían publicado los detalles del CVE-2013-5132 en la base de datos de seguridad del Mitre para saber exactamente qué versiones y que productos en concreto están afectados. ¿Son todos? ¿Todas las versiones anteriores? ¿Sólo algunos?

Si alguien publica el exploit en breve, y estos dispositivos se usan en sitios críticos como en la comunicación de vagones de tren y estaciones o para controlar vía WiFi cualquier fábrica mediante envío de datos de importancia, podría provocarse un serio incidente. Alguien debería decirle a Apple que la seguridad es importante y que así no se hacen las cosas cuando se publican actualizaciones de software que solucionan CVEs de seguridad en ellas.

Publicado en Seguridad Apple - Google+ - RSS - Eleven Paths - El lado del mal

Continúar leyendo...