El investigador Michelle Spagnolo ha revolucionado estos días Internet con su Rosetta Tool para convertir cualquier fichero SWF en caracteres alfanuméricos que puedan ser utilizados para abusar de JSONP Endpoints vulnerables. Con esta herramienta, un atacante que pueda explotar un CSRF podría hacer una llamada a la API JSONP en el servidor del dominio vulnerable e introducir un objeto Flash, con la posibilidad de hacer GET y POST para enviar los datos al dominio que desee, saltándose cualquier protección de Same Origin Policy.

Este bug ha afectado a Google, Twitter, Facebook, Tumblr, etcétera, y ha tenido a todo el mundo de la seguridad. Algunos sitios como Ebay o Instagram parece que aún son vulnerables y podrían ser explotados por un atacante. Las diapositivas del ataque están disponibles en el siguiente enlace: Rosetta Flash Slides.

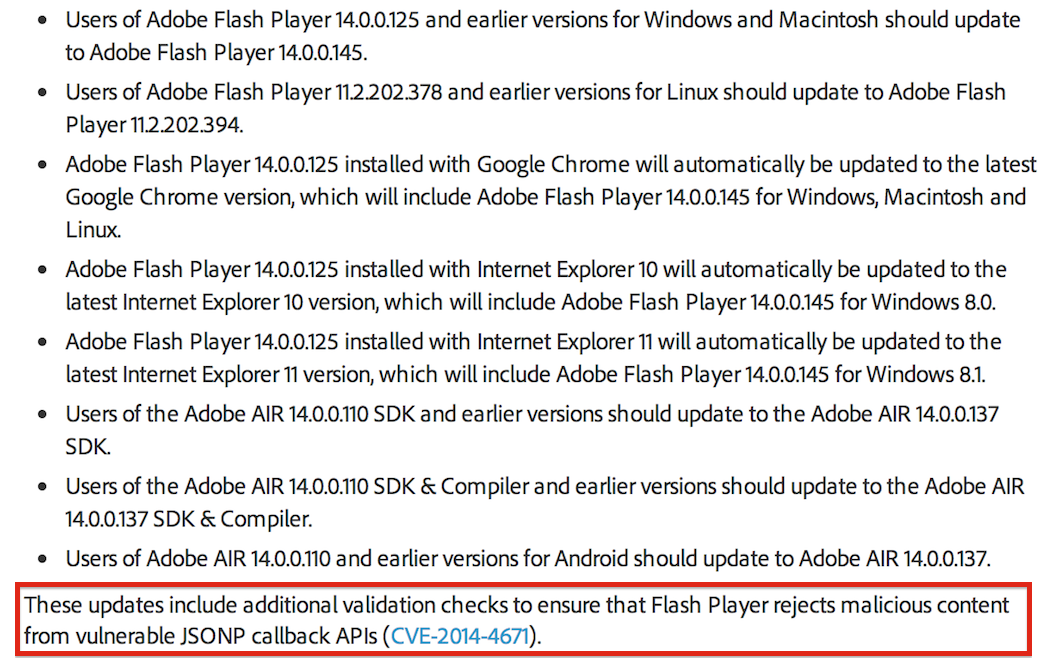

Adobe ha actualizado rápidamente su player Flash para los navegadores, con el objeto de evitar que desde un callback le inyecten Flash maliciosos. Están descritos las actualizaciones en el boletín de seguridad de Adobe Flash Player.

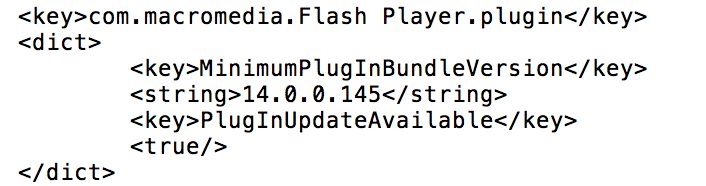

Apple, por su parte, ha actualizado XProtect y ha decidido bloquear cualquier plugin anterior a la versión 14.0.0.145 para evitar que los clientes sean atacados con esta herramienta que podría afectarle aún en múltiples sitios, por lo que si no tienes actualizado Flash Player, te saldrá una alerta que no te dejará ejecutar objetos Flash. Actualiza tu Adobe Flash Player en OS X lo antes posible.

Publicado en Seguridad Apple - Google+ - RSS - Eleven Paths - El lado del mal

Continúar leyendo...