Existe para ello una herramienta con la que podemos aprovecharnos de este fallo y realizar un Man In The Middle de manera sencilla. Para ver si somos vulnerables debemos abrir un terminal y escribir el siguiente comando sysctl net.inet.icmp.drop_redirect. Si la salida del comando es 0 somos vulnerables. Podemos cambiar esto en memoria para la sesión actual, por lo que los cambios no se harán permanentes, pero puede ser útil para realizar pruebas con este ataque. Para deshabilitarlo de manera volátil debemos ejecutar el siguiente comando sudo sysctl -w net.inet.icmp.drop_redirect=1.

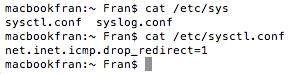

Para pruebas está bien, pero si queremos fortificar más nuestro OS X, lo ideal sería lanzar de manera persistente esta acción. Por ello debemos comprobar la existencia del fichero /etc/sysctl.conf, y en caso de no existir crearlo. Dentro del fichero debemos insertar la instrucción que se comentó anteriormente, net.inet.icmp.drop_redirect=1. Hay que tener en cuenta que puede haber otras directivas configuradas en el propio fichero.

Esto también afecta a ICMPv6, así que si no usas IPv6 lo puedes deshabilitar en OS X. Hay que tener claro el alcance del ataque y los escenarios dónde podemos ser más vulnerables. Es difícil tener en mente siempre este tipo de cosas, por lo que se recomienda configurar de manera permanente la directiva y fortificar nuestro sistema OS X.

Publicado en Seguridad Apple - Google+ - RSS - Eleven Paths

Continúar leyendo...