¿Querías pastillas rojas con cianuro? Acá te las traigo.

Hace año y medio dije que el cartero no puede enviar la carta si la dirección venía cifrada. En aquella época, el blog de Silent Circle (quienes habían cerrado su servicio de mails en aquel momento) explicó por qué el email jamás será algo totalmente seguro, y es por la metadata. Podrás cifrar el cuerpo del mensaje, pero no podrás cifrar cosas como la dirección de correo del destinatario, el día y la hora del envío, el asunto, etc.

Quizás por eso la Dark Mail Alliance, fundada por Ladar Levison, Michael Janke, Jon Callas y Phil Zimmermann, dijo a fines del 2013 que había que juntar plata para poder pensar en un nuevo protocolo de envío de mails.

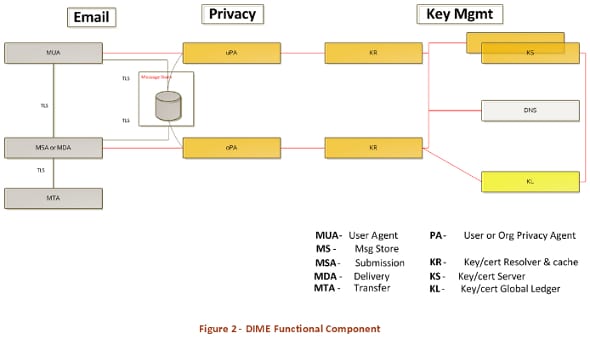

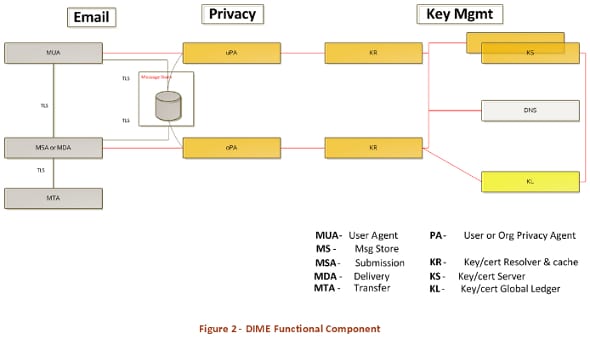

Ahora, se puede decir que hay no sólo una especificación inicial (aún incompleta pero abierta al público) sino también código que lo implementa. Son tres cosas: El entorno DIME (Dark Internet Mail Environment) y los protocolos DMTP y DMAP (que vendrían a ser los sustitutos de SMTP e IMAP).

¿Y como funciona?

Bueno, nada del lenguaje que hay en la especificación es de alto nivel pero los puntos clave son:

La representación del mensaje se compone de cuatro elementos:

A su vez, DIME desconfía de las autoridades certificadoras, aconsejando más el uso de DNSSEC (Extensiones de seguridad para DNS) para la validación de las claves.

En cuanto a los protocolos, DMTP es casi igual al SMTP salvo que no se incluye la bandeja de correos como parte de la conversación del protocolo, lo mismo las direcciones de correo (las cuales deben ser extraidas del mensaje cifrado) y que es obligatorio el soporte para TLS (no porque lo use exclusivamente pero sí para añadir más seguridad). De DMAP no pusieron nada, excepto de que pretenden que sea similar a IMAP pero sin la búsqueda del lado del servidor.

La especificación también habla de otras cosas como el registro de manejo de los DNS, la utilización de signets, el formato del mensaje y las posibles amenazas manejadas. Y como guinda irónica, una dedicatoria a la NSA por motivar todo el esfuerzo. Si les interesa, pueden seguir todo en los foros de darkmail

Continúar leyendo...

Hace año y medio dije que el cartero no puede enviar la carta si la dirección venía cifrada. En aquella época, el blog de Silent Circle (quienes habían cerrado su servicio de mails en aquel momento) explicó por qué el email jamás será algo totalmente seguro, y es por la metadata. Podrás cifrar el cuerpo del mensaje, pero no podrás cifrar cosas como la dirección de correo del destinatario, el día y la hora del envío, el asunto, etc.

Quizás por eso la Dark Mail Alliance, fundada por Ladar Levison, Michael Janke, Jon Callas y Phil Zimmermann, dijo a fines del 2013 que había que juntar plata para poder pensar en un nuevo protocolo de envío de mails.

Ahora, se puede decir que hay no sólo una especificación inicial (aún incompleta pero abierta al público) sino también código que lo implementa. Son tres cosas: El entorno DIME (Dark Internet Mail Environment) y los protocolos DMTP y DMAP (que vendrían a ser los sustitutos de SMTP e IMAP).

¿Y como funciona?

Bueno, nada del lenguaje que hay en la especificación es de alto nivel pero los puntos clave son:

- Manejo automático de llaves

- Cifrado y firmado transparentes

- Resistencia a la manipulación por Amenazas Persistentes Avanzadas

- Relacionar la seguridad con la contraseña del usuario y las defensas de los puntos extremos

- Minimizar la metadata expuesta

- Darle el control al usuario

La representación del mensaje se compone de cuatro elementos:

- El wrapper que envuelve todo.

- El siguiente salto (Next-Hop) que contiene la información del manejo de transporte (la cual va en texto plano)

- El sobre que contiene la información de los hosts, cifrados por separado (los hosts sólo pueden ver la información de sus propios hosts, mientras que el autor y el receptor pueden ver la información de ambos hosts)

- El contenido que contiene el cuerpo del mensaje, las direcciones, y el resto de la metadata, también cifrados por separado (sólo accesible para autor y receptor)

A su vez, DIME desconfía de las autoridades certificadoras, aconsejando más el uso de DNSSEC (Extensiones de seguridad para DNS) para la validación de las claves.

En cuanto a los protocolos, DMTP es casi igual al SMTP salvo que no se incluye la bandeja de correos como parte de la conversación del protocolo, lo mismo las direcciones de correo (las cuales deben ser extraidas del mensaje cifrado) y que es obligatorio el soporte para TLS (no porque lo use exclusivamente pero sí para añadir más seguridad). De DMAP no pusieron nada, excepto de que pretenden que sea similar a IMAP pero sin la búsqueda del lado del servidor.

La especificación también habla de otras cosas como el registro de manejo de los DNS, la utilización de signets, el formato del mensaje y las posibles amenazas manejadas. Y como guinda irónica, una dedicatoria a la NSA por motivar todo el esfuerzo. Si les interesa, pueden seguir todo en los foros de darkmail

Continúar leyendo...