En el caso concreto de FireWire ya había demostraciones que explicaban cómo robar passwords del sistema operativo OS X Lion, pidiendo la lectura de determinadas zonas de memoria para obtener los hashes de las credenciales, tal y como se describe en esta diapositiva de la presentación.

En la demostración que describen rzn y snare durante su presentación, lo que hacen es saltarse el proceso de validación de un usuario local en la máquina mediante un parcheo de la memoria que obligue al sistema a dar como buen cualquier contraseña. Tiempo atrás ya hicieron una demostración de cómo usar estos ataques para meter un rootkit en memoria por Thunderbolt en un OS X.

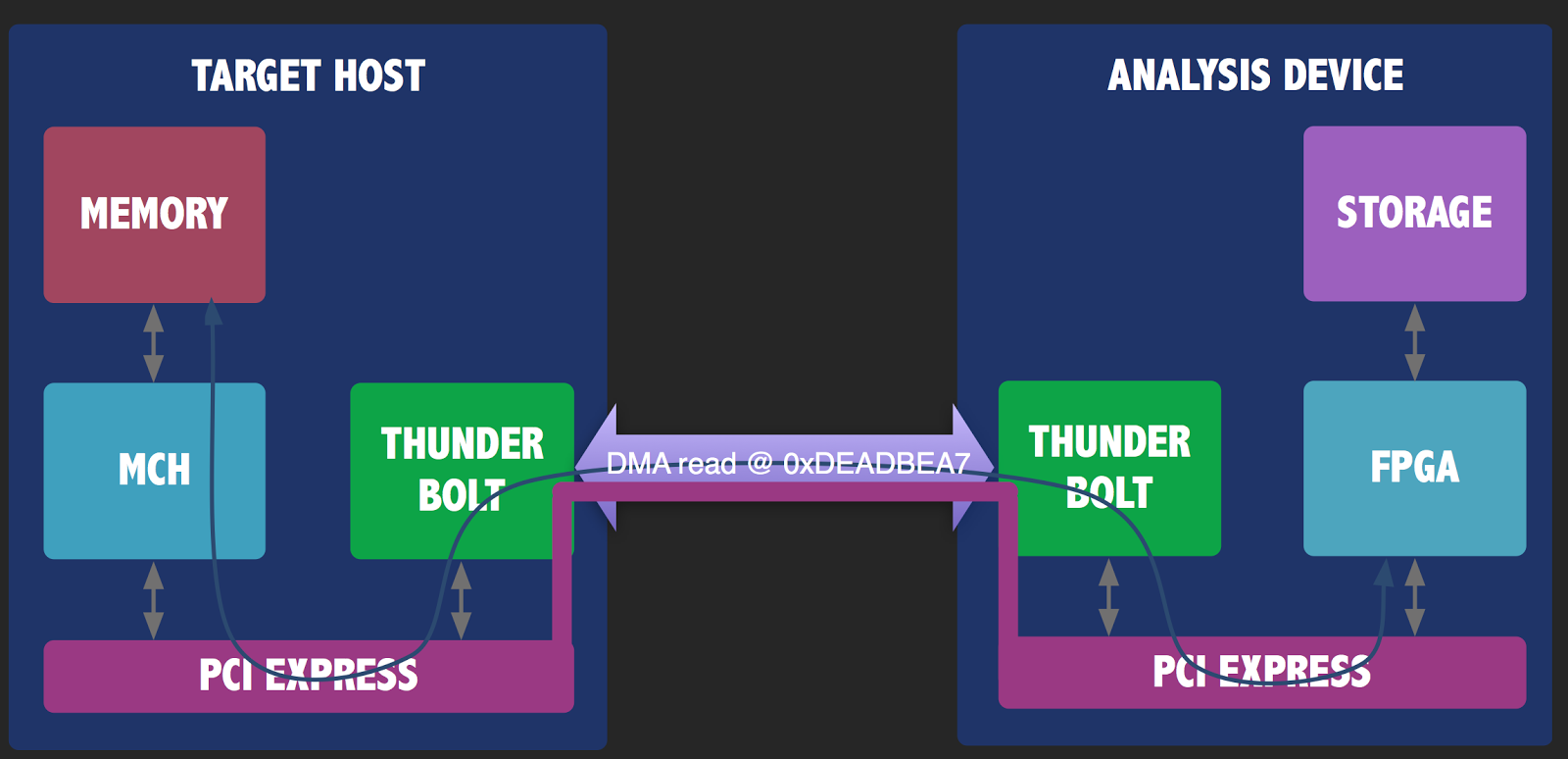

Para conseguir este objetivo implementan mediante una FPGA con un conector Thunderbolt un esquema que conecta al equipo atacante vía cable serie a la FPGA, que controla la conexión Thunderbolt con la que se conecta al equipo víctima. Desde la FPGA, simulando ser un dispositivo Thunderbolt envía los comandos necesarios para leer y escribir la memoria del sistema y hacer que siempre se de por buena una contraseña.

Esta demostración, como explican ellos no afecta a todas las versiones del sistema operativo ni a todos los equipos, ya que estos riesgos de seguridad en Thunderbolt se conocen bien en la arquitectura Sandy Bridge, pero en los nuevos Mac de 2012 en adelante se implementa la arquitectura Ivy Bridge de Intel que soluciona esos problemas.

Como se puede ver en el gráfico de sistemas afectados por este ataque, las versiones más modernas de OS X Mountain Lion 10.8.2 o las versiones de OS X Mavericks han puesto medidas de mitigación para este fallo, pero si tienes un Mac OS X Leopard o Snow Leopard, estás expuesto.

Publicado en Seguridad Apple - Google+ - RSS - Eleven Paths - El lado del mal

Continúar leyendo...