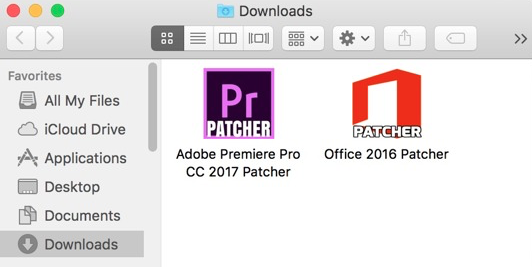

Seguramente haya más patcher maliciosos que se aprovechan de los usuarios que intentan eludir el sistema de licencias de este tipo de aplicaciones. Cuando se extrae el archivo y se ejecuta, el malware abre una ventana aconsejando a los usuarios que presionen el botón de inicio para parchear el software. Si se hace clic en él, el ransomware se difunde a través de un archivo "readme" a varios directorios del usuario, antes de cifrar todos los demás archivos utilizando para ella una clave de 25 caracteres generada aleatoriamente. En el archivo "readme" se explica al usuario que los archivos están cifrados y que se debe pagar 0,25 BTC a una dirección de cartera específica en el plazo de 7 días.

Se afirma que los archivos se descifrarán dentro de las siguientes 24 horas al pago, otra opción es pagar 0,45 BTC y se haría un descifrado en diez minutos. Es lo que llaman servicio premium. El investigador señala que el malware está codificado de forma mejorable. Además, se puede observar que a todos los clientes se les presenta la misma dirección de cartera, por lo que se puede hacer un seguimiento de los pagos que se realizan a dicha cartera. A día de hoy, nadie ha pagado.

A diferentes de otors ejemplos de ransomware, se observa que las víctimas no podrán recuperar sus archivos, incluso aunque pague el rescate. No hay código en el malware que envíe una clave al operador, por lo que no hay posibilidad de proporcionar el "servicio" de descifrado de archivos. Por otro lado, un ataque de fuerza bruta a la clave llevaría demasiado tiempo, por lo que sería inviable. El investigador Léveillé indica que el malware no es una obra maestra, pero que sigue siendo suficiente para dañar las vidas digitales de las víctimas y causar graves daños.

Publicado en Seguridad Apple - Google+ - RSS - Eleven Paths

Continúar leyendo...