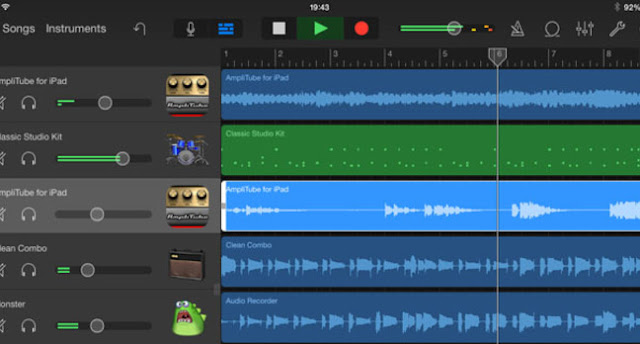

El fallo, el cual se aborda en el CVE-2017-2374, permite, a través de un fileformat, a un atacante ejecutar código remoto, cuando la víctima ejecuta el archivo creado de forma maliciosa, es decir, que contiene el exploit en su interior. Apple utiliza el formato .band para todos los archivos del proyecto GarageBand. En otras palabras, un atacante podría convencer a un usuario para que ejecute un archivo con extensión .band, el cual al ser abierto con la aplicación vulnerable proporcionase el control de la máquina al atacante. El investigador que se encuentra detrás de la investigación que ha dado como resultado este fallo, publicó hace muy poco tiempo otra vulnerabilidad relacionada. En la ocasión anterior, se encontró el CVE-2017-2372, solucionado en una actualización anterior.

Esta vulnerabilidad es el resultado de una mala gestión y validación a la hora de analizar el formato y la composición del archivo, según indica el investigador. El formato se divide en trozos con un campo longitud para cada uno. Esta longitud es controlada por el usuario y puede ser utilizada para crear una condición explotable. Apple no ha comunicado que esta vulnerabilidad se pueda estar utilizando en alguna campaña de malware, aunque podría llegar a ser un vector para infectar multitud de equipos. Se recomienda parchear la vulnerabilidad lo antes posible, llevando a cabo una actualización de GarageBand.

Publicado en Seguridad Apple - Google+ - RSS - Eleven Paths

Continúar leyendo...