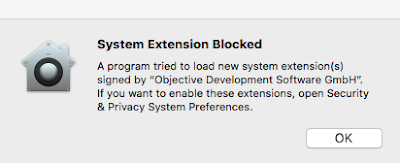

El objetivo principal de SKEL es bloquear la carga de los kexts legítimos, pero vulnerables. Apple proporciona una lista negra de estos kext vía el siguiente diccionario OSKextExcludeList en AppleKextExcludeList.kext/Contents/Info.plist. Aquí los atacantes podrían cargar estos kext, pudiendo obtener código arbitrario ejecutado en un contexto de kernel. Tal y como ocurre cuando un usuario, instalador o malware intenta cargar un kext firmado por terceros sobre High Sierra, éste debería ser bloqueado por SKEL y el usuario sería alertado.

Una vez el usuario permite que el kext se cargue, el sistema actualiza la entrada en Kext Policy Database, poniendo a 1 el valor asociado a dicho kext. Para poder ver las alertas de SKEL, el usuario puede ir a Ajustes y en el apartado Seguridad y Privacidad, en la pestaña General, ver dichas alertas y aceptarlas o no. En este artículo se puede ver qué es SKEL y cual es su funcinamiento básico. ¿Está roto? En el siguiente artículo veremos cómo se hace un bypass.

Publicado en Seguridad Apple - Google+ - RSS - Eleven Paths

Continúar leyendo...