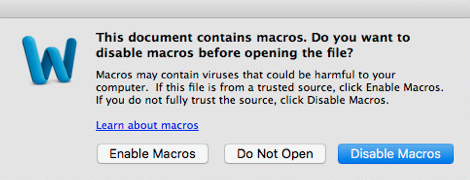

Cuando se abre el archivo, las potenciales víctimas reciben el típico aviso de que la ejecución de macros podrían hacer que el equipo se dañara o infectara. Si el usuario acepta la ejecución de las macros, tendría el control de la máquina, ya que en ese momento se ejecutaría la macro y ésta descargaría el payload con el objetivo de infectar el equipo. Una de las cosas que la macro comprueba es si Little Snitch se está ejecutando en la máquina, ya que habría que evitarla. El código de la macro se puede encontrar en el proyecto EmPyre, un derivado del famoso Powershell Empire.

Los investigadores creen que el payload podría persistir en el Mac ejecutándose automáticamente después de un reinicio de la máquina. Además, se cree que podría realizar funciones basadas en uno de los muchos módulos de EmPyre. Estos módulos ofrecen una multitud de opciones para que los atacantes puedan adquirir y recopilar informacion, incluyendo keyloggers, volcado de llaveros, monitorización del portapapeles, capturas de pantalla, acceso a iMessage o, incluso, a la webcam. El malware, como ha indicado Patrick Wardle, no es particularmente avanzado debido a que los usuarios deben interactuar con el mensaje de las macros, pero una vez habilitado el malware es eficaz y funciona bien.

Publicado en Seguridad Apple - Google+ - RSS - Eleven Paths

Continúar leyendo...