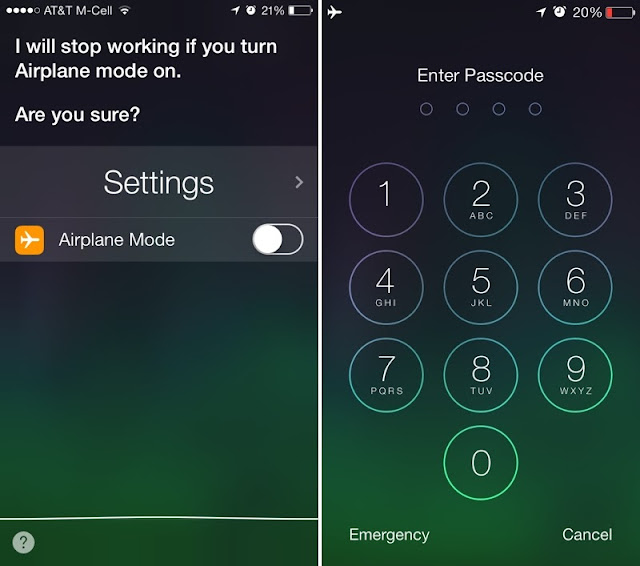

Los investigadores de Trend Micro han clasificado en 30 segundos lo necesario para extraer nombres, números de teléfono o entradas del calendario, incluso enviar a una cuenta de redes sociales contenido, desde un dispositivo de iOS bloqueado usando, simplemente, comandos de voz. Los investigadores indican que un dispositivo bloqueado nunca debe revelar información sobre la identidad y el contacto del propietario, y menos información sobre los amigos y personas de contacto del propietario. Siri no bloquea esto y proporciona información detallada y otras funciones en un dispositivo bloqueado.

En Seguridad Apple hemos hablado de diversos casos en los que Siri ayudaba a conseguir información o realizar acciones con el dispositivo, como por ejemplo cuando Siri nos deja usar el iPhone aún con el passcode.Incluso algún bug que permitía a Siri desactivar Find my iPhone, por lo que si tu dispositivo era robado tendrías un problema para encontrarlo. También hemos hablado sobre su configuración y los peligros que aporta, por lo que te recomendamos la lectura de esta información.

No es la primera vez que se demuestra cómo aprovecharse de Siri para extraer este tipo de información, pero parece que no hay intención por parte de Apple de ofrecer una solución ante este hecho. Estos debates ocurren desde que Siri fue introducido por primera vez en iOS. El objetivo de Trend Micro es el de recordar a los usuarios de iPhone e iPad que cada vez son más los vectores que están disponibles para que un atacante consiga extraer información del sistema. En este artículo tienes un ejemplo en el que se usa Siri para robar una cuenta de correo con ingenio.

Además, una reciente investigación de la Agencia ANSSI ha mostrado cómo Siri y otros asistentes digitales como el de Google se pueden controlar de forma remota mediante ondas electromagnéticas. Utilizando un transmisor de radio barato se podría emitir comandos a Siri y a Google Now hasta a 18 pies de distancia. En el libro de la editorial 0xWord Hacking de dispositivos iOS: iPhone & iPad puedes encontrar más información detallada sobre estos ataques.

Publicado en Seguridad Apple - Google+ - RSS - Eleven Paths

Continúar leyendo...