Si te preocupa la seguridad Android, deberías saber todo aquello que no te han contado, ya que este sistema operativo guarda algunos secretos que pocos conocen. Todo lo que no te han contado o no te dicen, más allá de los servicios GMS de Google, los blobs binarios, el root, y las supuestas apps de seguridad, algunas de ellas sin demasiada utilidad real contra los ataques cibernéticos.

Además, también es importante determinar si Android es más o menos seguro que iOS, y si realmente hay algo que podamos hacer como usuarios para mejorar la seguridad de nuestros dispositivos móviles.

Root o no root: esa es la cuestión

Android está basado en el kernel Linux, pero no es una distribución GNU/Linux. Este sistema de Google está muy limitado en cuanto a la capacidad que tiene el usuario, con multitud de restricciones. Dichas restricciones se pueden superar siendo root, es decir, un usuario privilegiado que todo lo puede. Sin embargo, rootear el móvil tiene sus riesgos para la seguridad. Por tanto, no siempre un móvil con root es más seguro como algunos piensan:

- Ventajas:

- Capacidad de administración ilimitada, es decir, mayor control sobre el sistema.

- Rendimiento superior.

- Posibilidad de desinstalar bloatware.

- Mayor funcionalidad.

- Acceso a un terminal Linux.

- Posibilidad de realizar cambios de seguridad.

- Desventajas:

- Anula la garantía.

- Puede tener riesgos de que el dispositivo deje de funcionar (o no lo haga como debe) si no se hace correctamente.

- Si descargas la ROM del sitio equivocado, puede incluir malware peligroso.

- Problemas con las actualizaciones por OTA.

- Las aplicaciones maliciosas tienen privilegios de ejecución, con lo que no solo el usuario podría hacer lo que quisiese, también las apps. Es decir, rootear maximiza los potenciales daños del código malicioso.

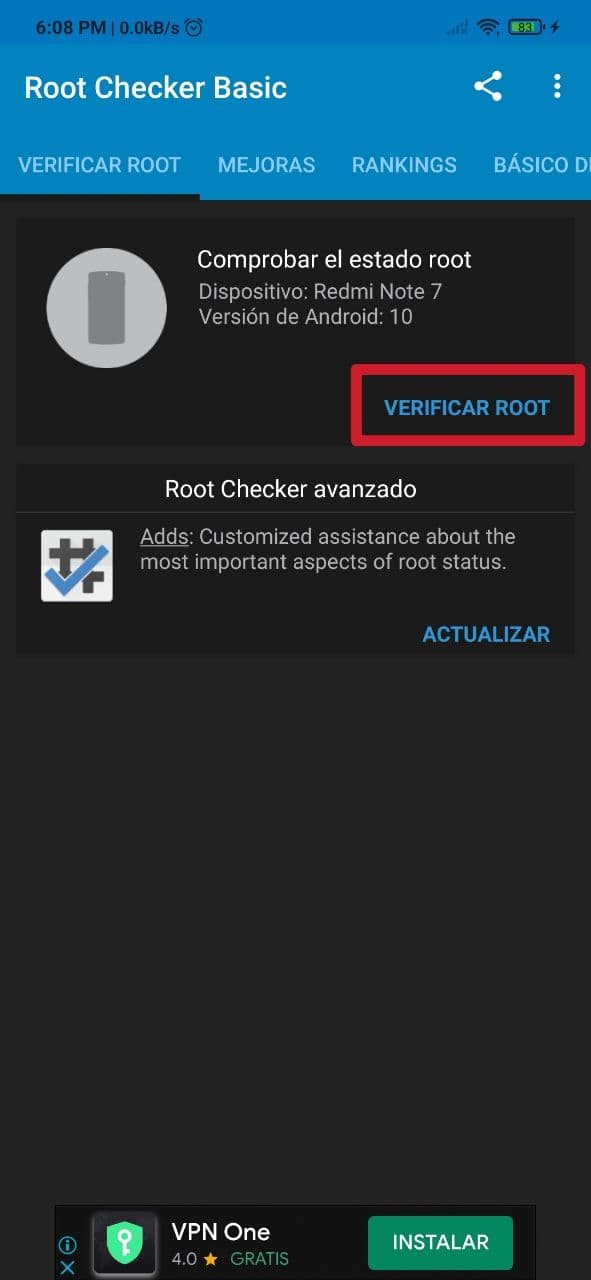

En ocasiones, puede que tu móvil esté rooteado sin que lo sepas, ya que alguien ha tenido acceso a él y lo ha hecho a tus espaldas. El motivo para hacer esto puede ser para instalar algún tipo de spyware. Por ejemplo, para poder controlar tu móvil de forma remota, acceder al micrófono y escuchar lo que dices, o a tu cámara y ver lo que haces, etc. Es bastante más frecuente de lo que imaginas, especialmente en parejas celosas que no se fían. Para saber si está rooteado, puedes usar apps como Root Checker, es muy simple, y te dirá si el acceso Root está instalado satisfactoriamente o no. En caso de que esté instalado satisfactoriamente supondrá un peligro para tu seguridad.

Root Checker (Free, Google Play) →

Seguridad innata de Android: SELinux

Los sistemas Linux suelen usar generalmente AppArmor o SELinux como módulos de seguridad. En el caso de Android, se emplea SELinux. Un módulo desarrollado inicialmente por Red Hat y la NSA, algo que genera desconfianza en muchos paranoicos de la seguridad. Además, los que prefieren AppArmor no solo lo eligen por eso, sino que también resulta bastante más sencillo de administrar, mientras que SELinux puede ser demasiado complejo para comprenderlo y hacer un buen uso de él.

El problema es que Android ya viene con una configuración por defecto, y tú no puedes cambiarla a no ser que seas root. Si ves algunas apps que prometen realizar cambios en SELinux, o son una estafa o necesitan acceso root para ello. Lo único que se puede hacer es dar un repaso a la configuración de privacidad y seguridad que tienes en Ajustes de Android para ver detenidamente qué está permitido y que no, y dejar el móvil lo más blindado posible.

Google Play: un arma de doble filo

La tienda de aplicaciones Google Play es un arma de doble filo. Por un lado, es muy práctica para instalar las apps que necesitas de una fuente fiable, evitando descargar peligrosas .apk de terceros o de orígenes desconocidos. Esos APKs pueden no ser maliciosos, pero en muchos casos estarán modificados con código malicioso para robar contraseñas, tener acceso a datos bancarios, utilizar los recursos de tu móvil para minar criptomonedas, etc.

Pero la cara oculta es que existen millones de apps disponibles, y a pesar de los filtros de Google, siempre se pueden escapar algunas apps maliciosas que estarán disponibles para su descarga (algunas con nombres parecidos o iguales a otras que no son maliciosas) y estarás instalando malware sin darte cuenta, con consecuencias que pueden llegar a ser muy graves, tanto como usar apps e orígenes desconocidos. Por ello, lo mejor es que verifiques si el desarrollador de la app que vas a instalar es de fiar buscando datos sobre él en la red.

Para mejorar la seguridad en tu Google Play, debes seguir estos consejos:

- Proteger el sistema de pago que utilices para que otras personas (o menores) que tengan tu móvil no puedan comprar apps o servicios sin tu consentimiento. Para ello, ve a la configuración de la Google Play > Pagos y suscripciones > Métodos de pago > allí podrás gestionar los métodos de pago activos. Por otro lado, para proteger los pagos ve a la configuración de Google Play > Ajustes > Autenticación > Solicitar contraseña para compras > Para todas las compras realizadas a través de este dispositivo.

- Usa la opción Play Protect para analizar las apps dañinas.

Antimalware que no sirve

Otro problema de seguridad Android es el software antimalware o antivirus que existe en la Google Play. No todos los que ves funcionan, o no lo hacen como deberían. Por tanto, no te fíes de estos paquetes que analizan el sistema en busca de malware, ya que podrían dejar pasar amenazas muy peligrosas. Para estar seguro, te recomendaría usar estas apps:

- CONAN Mobile: es una app gratuita desarrollada por INCIBE y se encarga de analizar la configuración de seguridad de tu Android, analizar las apps, permisos, seguimiento proactivo de redes, analizar si tus direcciones de correo son vulnerables, y ofrece consejos OSI. No se trata de un antimalware como tal, ni un software antivirus, pero es un compañero perfecto para ellos.

- AVIRA Antivirus: es una aplicación antivirus gratuita y fácil de usar, aunque tiene versión Premium de pago, con funciones extra. El motivo de esta recomendación es que es una app desarrollada en Europa, para mayor confianza, y desempeña su trabajo de forma bastante buena.

- BitDefender Mobile Security: otra europea, y de las mejores que puedes encontrar cuando se trata de una app antivirus de pago. Dispone de un sistema de protección contra malware, amenazas online, protección de la información, etc.

CONAN mobile (Free, Google Play) →

Avira Security Antivirus & VPN (Free, Google Play) →

Bitdefender Mobile Security & Antivirus (Free, Google Play) →

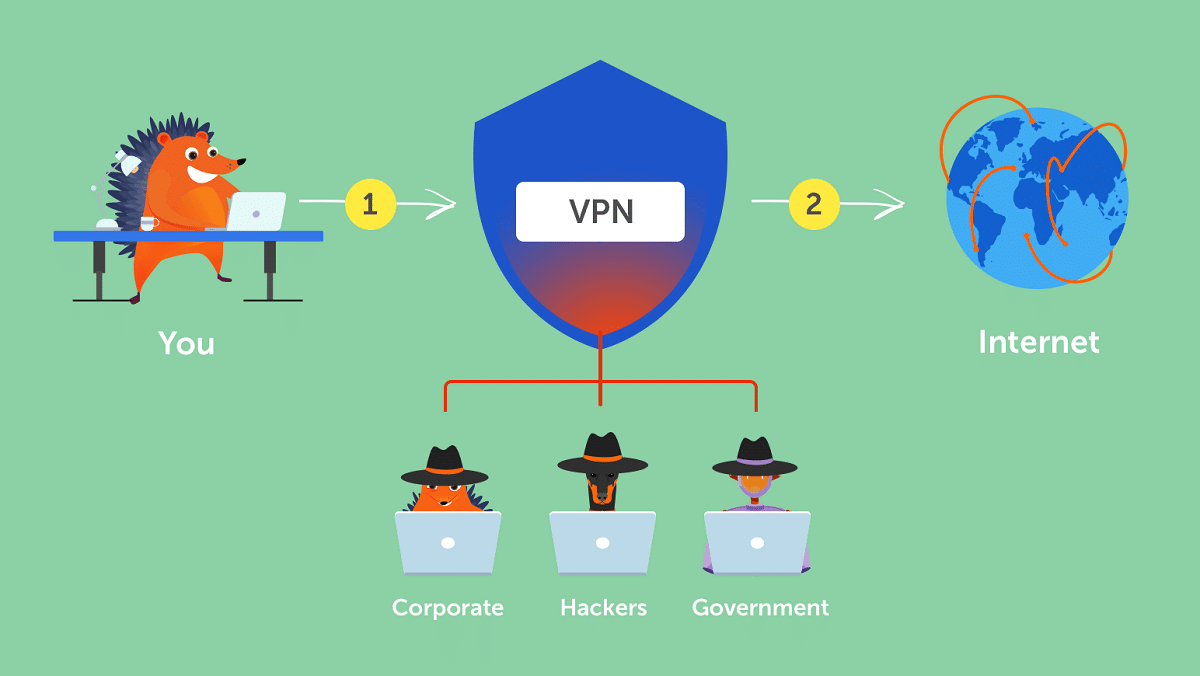

Usa VPN

Por muy buena que sea tu configuración de seguridad Android, y por muy buen software de protección que tengas instalado, para asegurarte de que no eres vulnerable a ataques tipo MitM, espionaje de tus contraseñas, etc., lo mejor es hacer uso de una VPN, con mucho más motivo si teletrabajas con tu dispositivo móvil y manejas datos sensibles de la empresa o clientes.

Gracias a estos servicios, que no son nada caros, podrás cifrar todo el tráfico de red entrante y saliente, para mayor seguridad y que nadie pueda acceder a él, además de aportar mayor anonimato, con una IP diferente a la real y sin que tu IPS pueda estar recopilando datos en sus servidores sobre el uso de red.

Existen muchas apps nativas para Android de VPN, pero las tres mejores que deberías considerar y que te permitirán usar plataformas de streaming sin problemas, son:

- ExpressVPN: quizás la más segura, rápida, completa apta para uso profesional, aunque también más cara que otros servicios.

- CyberGhost: la mejor si buscas algo económico, fácil, funcional, seguro, y sencillo.

- PrivateVPN: una buena alternativa si no te satisfacen las anteriores.

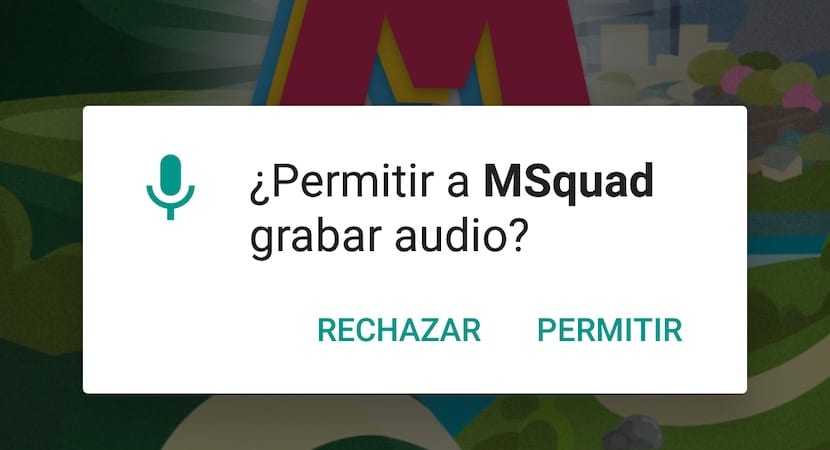

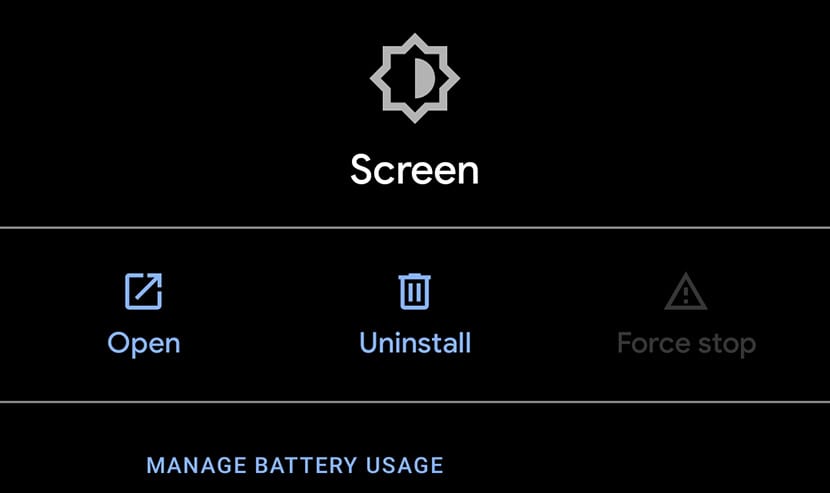

Gestiona los permisos de las apps

Otro punto imprescindible para mantener una buena seguridad y privacidad es hacer una buena gestión de los permisos de tus aplicaciones instaladas. No solo basta con lo dicho anteriormente, de instalar aquellas apps que menos permisos necesiten, sino también gestionar estos permisos. Aquí entra en juego también el conocimiento del usuario y el sentido común. Por ejemplo, volviendo al caso anterior, esa app de linterna B que necesite permiso para la cámara, a tu agenda de contactos, y al almacenamiento, te estará indicando que está haciendo algo más que alumbrar. El acceso a la cámara está justificado, puesto que necesita éste para encender o apagar la luz flash. En cambio, el acceso a tu agenda o al almacenamiento, es probable que sea debido a que está reportando datos (uso de trackers o rastreadores).

Existen algunas apps en Google Play para gestionar los permisos, aunque no son necesarias, con los propios Ajustes de Android son suficientes:

- Ve a la app Ajustes de Android.

- Busca el apartado Aplicaciones.

- Permisos.

- Y allí podrás ver y modificar los permisos que tiene cada app.

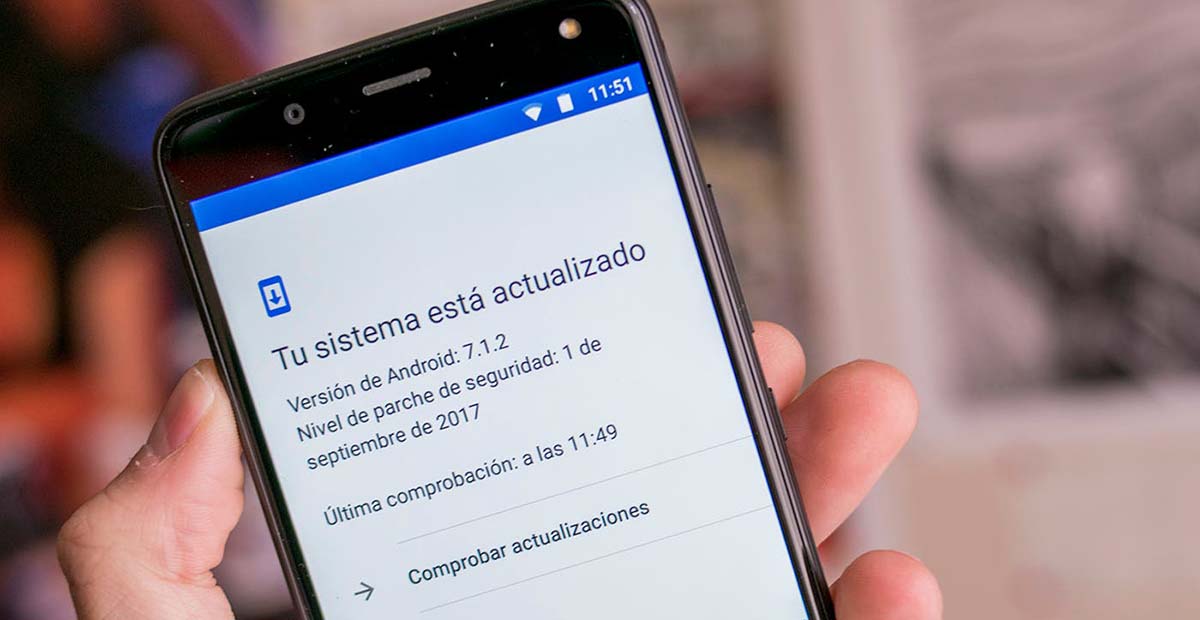

Sistema actualizado

Por supuesto, es algo que no me cansaré de decir, mantener el sistema operativo (y firmware) actualizado, así como las apps instaladas, es también una buena mejora de seguridad. Ten en cuenta que el sistema Android o cualquiera de sus elementos, puede tener vulnerabilidades. Estando a la última en actualizaciones, podrás disponer de los últimos parches de seguridad disponibles, para que esa vulnerabilidad quede solucionada y no pueda ser explotada por ciberdelincuentes.

No descuides esta parte, es más importante de lo que muchos piensan. Recuerda siempre revisar las actualizaciones pendientes. Para actualizar tu sistema Android por OTA (si está soportado):

- Ve a la app Ajustes.

- Buscar el actualizador del sistema (puede variar de nombre según la capa UI de personalización).

- Buscar si existen actualizaciones disponibles.

- Descargar e instalar las actualizaciones.

En el caso de las apps:

- Ve a la Google Play.

- Luego pulsa sobre tu cuenta para acceder al menú de configuración.

- Entra en Gestionar apps y dispositivos.

- Después accede a la pestaña Gestionar.

- Y actualiza las apps de la lista que tengan actualizaciones pendientes.

En caso de que tu sistema operativo Android sea de una versión más antigua para la que ya no haya soporte y no se lancen actualizaciones, las opciones son instalar una ROM más actual por tu cuenta, lo que no es del todo recomendable, porque puede no funcionar adecuadamente si no tiene soporte para tu hardware, o pensar en cambiar a otro nuevo móvil con una versión más reciente que sí disponga de actualizaciones por OTA (Over The Air).

Minimiza y vencerás

Mantener el móvil con el mayor minimalismo es otra clara ventaja para la seguridad Android. Es decir, lo mejor es que dejes solo exclusivamente las apps que usas frecuentemente, y que desinstales todas aquellas que ya no usas, así como el bloatware que suele traer el móvil de fábrica. Esto evitará que alguna de las vulnerabilidades que pueda tener alguna de estas apps pueda ser explotada para comprometer tu dispositivo. Recuerda la fórmula:

menos código (menos apps) = menos vulnerabilidades posibles

Sentido común y desconfianza: la mejor arma

El phishing se ha convertido en otro gran problema. Para luchar contra esta amenaza de seguridad, la mejor herramienta que tienes a tu disposición se llama sentido común y desconfianza. Ellas te pueden salvar de peligros bastante importantes. Por ejemplo, algunos consejos son:

- No abras (y mucho menos descargues archivos adjuntos) de emails que sean sospechosos. Los más sospechosos suelen provenir de correos electrónicos fraudulentos haciéndose pasar por entidades bancarias, por Correos, Endesa, Telefónica, Agencia Tributaria, etc., así reclamadores de supuestas deudas que tienes. También son frecuentes los que te regalan algo sin condiciones. A veces pueden ser mensajes en español, otras veces podrían ser en otro idioma como el inglés, algo aún más sospechoso.

- No atiendas llamadas de Spam o que te pidan datos bancarios, de acceso a servicios, etc. Un banco o una empresa nunca te pedirá estas credenciales por teléfono. Si lo hacen, es una estafa.

- Lo mismo se puede aplicar a los SMS y otros mensajes que puedan llegar a través de apps de mensajería instantánea como Whatsapp, y que te piden contraseñas, códigos, etc., o que son personas que no tienes agregadas en la agenda. Siempre sospecha de ello y no envíes nada. Muchas veces buscan poder suplantar tu identidad para delitos.

- No entres en webs sospechosas y mucho menos accedas a páginas de tu banco u otros servicios donde estés registrados desde enlaces que te llegan por email, etc. Pueden ser cebos para que introduzcas tus datos de acceso y se quedarán con ellos, redirigiéndote a la web real. Los ciberdelincuentes han perfeccionado tanto estos métodos, que en ocasiones es imposible distinguir a simple vista la web fraudulenta y la real, incluso con certificado SSL (HTTPS).

- Revisa periódicamente tus cuentas, si sospechas de accesos sospechosos, usa la verificación en dos pasos donde sea posible, o cambia la contraseña.

- Ante la mínima duda, se prudente y no te arriesgues.

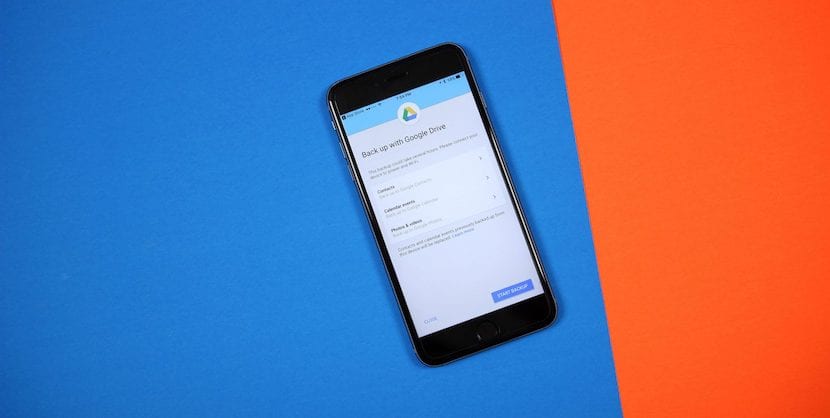

Política de backups

Aunque en sistemas Android muchos datos se sincronizan con la nube, como los contactos, el calendario, los mensajes de las apps de mensajería instantánea, etc., es importante que tengas una política de copia de seguridad proactiva. No está de más que de vez en cuando hagas una copia de seguridad de todos tus datos en un pendrive o un medio de almacenamiento externo.

Esto te evitará problemas, como los que te podría traer una avería en tu dispositivo móvil que haga perder todos los datos, o amenazas como el ransomware, por el cual te cifran tus datos y te piden un pago a cambio de darte la contraseña para que puedas volver a acceder a tus datos.

Contraseñas seguras

Las contraseñas que emplees deben cumplir una serie de requisitos mínimos para que sean seguras:

- Deben tener al menos 8 o más caracteres de longitud. Mientras más corta, más vulnerable a ataques de fuerza bruta.

- Nunca emplees contraseñas que se puedan averiguar fácilmente por ingeniería social, como el nombre de tu mascota, una fecha señalada como la de tu cumpleaños, tu equipo favorito, etc.

- Jamás emplees palabras que estén en el diccionario como contraseña, o serás vulnerable a ataques de diccionario.

- No emplees una contraseña maestra para todo. Cada servicio (email, login del SO, banco,…) debe tener una contraseña única. Así, si te averiguan una de ellas, no podrán acceder a otros servicios. En cambio, si te descubren una maestra podrán tener acceso a todos los servicios, con el daño que ello implica.

- La contraseña segura debe ser una mezcla de letras minúsculas, mayúsculas, símbolos, y números.

Por ejemplo, un modelo de contraseña segura sería:

d6C*WQa_7ex

Para poder recordar bien estas contraseñas tan largas y complicadas, te recomiendo usar un gestor de contraseñas como KeePass. Así no tendrás que recordarlas, y las tendrás en una base de datos cifrada y segura.

Keepass2Android Password Safe (Free, Google Play) →

Privacidad: un derecho

La privacidad es un derecho, pero es un derecho vulnerado día a día por las grandes corporaciones tecnológicas que usan datos personales que analizan con el Big Data para obtener algún tipo de beneficio, o que venden a terceros por cantidades muy jugosas de dinero. Además, a ellos se agregan los cibercriminales, que podrían usar estos datos personales robados para robos, para chantajes, para su venta en la deep/dark web, etc.

Intenta ceder los mínimos datos posibles, y minimizar la fuga de éstos. En los ataques de ciberseguridad, una de las primeras etapas se llama «information gathering» o recolección de información, y mientras más información tenga de ti un atacante, más fácil será el ataque y más impacto logrará.

Algunos consejos para ello son:

- Usa apps de mensajería instantánea seguras.

- Emplea también navegadores webs seguros y más respetuosos con tu privacidad. Algunas recomendaciones son Brave Browser, DuckDuck Go Privacy Browser, y Firefox. Además, no olvides acceder a la configuración de estos y bloquear pop-ups, coockies, historial, datos de registro almacenados, etc. Si puedes, navega en modo incógnito.

Navegador web privado Brave (Free, Google Play) →

Firefox: navegador web privado (Free, Google Play) →

DuckDuckGo Privacy Browser (Free, Google Play) →

Protección contra robos

Muchos software antivirus tienen función anti-robo, con el que poder detectar por GPS dónde se encuentra tu dispositivo móvil, e incluso enviar un comando para que se borren todos los datos de forma remota y así que el ladrón (o quien encuentre tu móvil en caso de haberlo perdido) no pueda tener acceso a datos sensibles, como los bancarios, etc. Es importante activar este tipo de funciones por si ocurre uno de estos robos. No debes fiarte del PIN, o los patrones de pantalla, contraseñas de acceso, etc., son barreras adicionales positivas, pero lo mejor es no desafiar el ingenio del sospechoso.

A veces se tiene precaución en estos casos y no se tiene ningún tipo de consideración a la hora de vender los móviles de segunda mano, desecharlos, o tirar las tarjetas de memoria. Pueden caer en malas manos y recuperar los datos. Por eso, borra de forma segura todos los datos o destruye la memoria. También puede ser importante saber cuál es el IMEI de tu dispositivo en caso de robo. Te recomiendo apuntarlo y tenerlo a mano. Lo puedes ver entrando en Ajustes de Android, y buscando en el buscador «IMEI» sin comillas. Pulsa la opción que aparece y mira el código de 15 dígitos.

Para esto, te recomiendo instalar la app de Google para Android Encontrar mi dispositivo, o que uses el servicio web. Si tienes la ubicación activada en tu móvil, podrás localizarlo, hacer que suene por si lo has perdido poderlo encontrar, y borrar los datos de forma remota por seguridad.

Encontrar mi dispositivo (Free, Google Play) →

Redes seguras, redes apagadas

Para reforzar tus redes en los dispositivos móviles, deberías tener en cuenta tres puntos fundamentales que mejoran la seguridad Android:

- No te conectes a redes inalámbricas que no sean de confianza, desde BT a tu acance, o redes WiFi gratuitas. Pueden ser señuelos para obtener acceso más fácil a tu dispositivo.

- ¿No las usas? Apaga. No solo ahorras batería, también puedes deshabilitar la red WiFi, Bluetooth, NFC, Datos. El modo avión también puede ser una solución rápida para activar, aunque ten en cuenta que tampoco tendrás línea.

- Analizar si tu router tiene alguna vulnerabilidad. En caso afirmativo, actualizar su firmware si existen parches de seguridad. Por ejemplo, con la app WiFi Analyzer. También hay otras apps interesantes como Fing, WiFi WPS/WPA Tester, etc.

WiFi Analyzer (open-source) (Free, Google Play) →

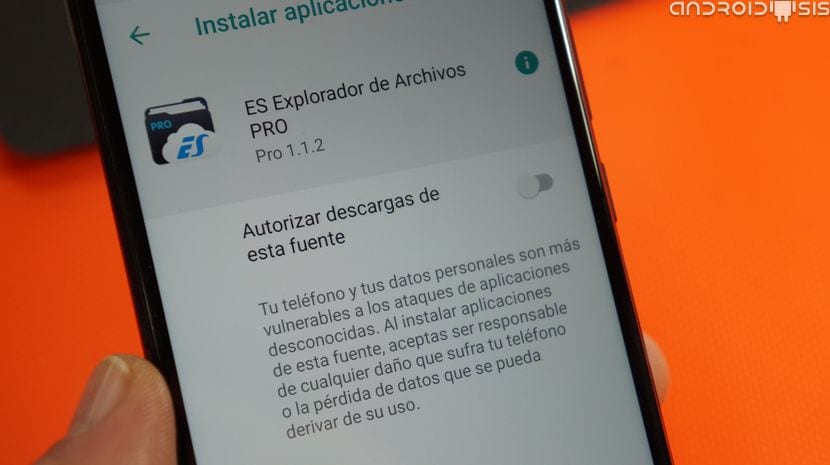

Fuentes desconocidas y ROMs

Por supuesto, siempre deberías tener el permiso para instalar apps desde orígenes desconocidos desactivado en tu sistema Android:

- Ir a Ajustes.

- Buscar «Orígenes desconocidos» en otras capas UI puede que se llame de forma diferente, como «Instalar aplicaciones desconocidas» o similares.

- Entra y podrás desactivarlo o ver las apps actuales del sistema que tienen dicho permiso (no debería haber ninguna).

En cuanto a las ROMs, si no decides instalar una versión diferente por tu cuenta, o rootear, no deberías tener problema en este sentido. Solo los que deciden instalar una ROM diferente se pueden topar con estos problemas, al descargar ROMs de webs de terceros (no oficiales), que hayan sido alteradas con código malicioso. Por tanto, siempre descarga de las webs oficiales.

Blobs binarios, software propietario y otros riesgos

Otros problemas de seguridad ante los que todos los usuarios están totalmente desprotegidos, independientemente de las configuraciones y los complementos de seguridad que emplees, son aquellos que escapan al control del propio usuario:

- Software:

- Código propietario o cerrado: cuando se usan apps o servicios de código cerrado o propietario, no se tiene acceso al código fuente del programa y no se sabe a ciencia cierta qué hace realmente (backdoors o puertas traseras para permitir el acceso remoto sin el consentimiento del usuario, tracking de datos, la famosa telemetría bidireccional que llaman algunos, vulnerabilidades intencionadas o no intencionadas, bugs, etc.), a parte de las funciones para las que aparentemente se diseñó. Incluso si se detectara algún problema de seguridad, es el desarrollador del software el único que puede corregirlo y suministrar los parches oportunos. Pero para eso, se debe confiar en el buen hacer del desarrollador y en la voluntad de hacerlo rápidamente.

- Manipulación en la cadena de suministro de código abierto: el software libre y de código abierto no escapa tampoco a muchos de estos males. Se podrían modificar los códigos fuente para introducir vulnerabilidades de forma intencionada, o puertas traseras, además de otro tipo de código malicioso, etc. No es la primera vez que ocurre, por lo que tampoco hay que fiarse al 100%. No obstante, lo positivo es que cualquiera puede ver el código fuente y encontrar dichos problemas e incluso parchearlos por su cuenta. Por tanto, es mucho más difícil ocultar algo en unos archivos expuestos a todo el mundo (abierto) que en unos a los que solo tiene acceso una empresa o desarrollador (cerrado).

- Kernel:

- Blobs binarios: se denominan así a aquellos módulos o controladores (drivers), así como el firmware, que es de código cerrado o propietario y que está en el núcleo Linux, puesto allí por empresas que incluyen ciertas funciones para dar soporte a sus dispositivos. Muchos sospechan de estas partes opacas, ya que tendrían los mismos peligros que el software cerrado con un agravante, no se ejecutan en el espacio de usuario, sino en el espacio privilegiado, por lo cual pueden ser mucho más dañinos.

- Bugs y vulnerabilidades: por supuesto, ni Linux ni ningún otro kernel de sistema operativo es 100% seguro, también tiene vulnerabilidades y bugs que se van detectando y corrigiendo con las nuevas versiones y actualizaciones, aunque también es cierto que a medida que salen nuevas versiones, hay posibilidades de que se vayan agregando otras posibles vulnerabilidades o bugs que no estaban presentes antes. Algo que ocurre con todos los sistemas y software del mundo, sea del tipo que sea.

- Hardware:

- Hardware Torjan: últimamente se habla cada vez más de hardware modificado para incluir funciones ocultas en él, o para que sea más vulnerable. Este tipo de modificaciones se pueden hacer desde los diseños RTL de los chips, pasando por las últimas etapas de desarrollo, hasta incluso una vez el diseño final ha llegado a la foundry o fábrica de semiconductores, alterando las máscaras para la fotolitografía. Y estos problemas son extremadamente complicado detectarlos, por no decir imposibles. Por lo que si algún gobierno o entidad quisiera introducir una amenaza de seguridad entre sus enemigos, éste sería el mejor método.

- Vulnerabilidades: por supuesto, aunque no sean intencionados, también puede haber vulnerabilidades en el hardware, como se ha visto con Spectre, Meltdown, Rowhammer, etc., y este tipo de ataques side-channel attacks, pueden exponer datos muy comprometidos, como las contraseñas.

Batería extraíble, pestañas para las cámaras y switches de seguridad

Deberías saber que, incluso cuando el móvil se apaga y la batería está gastada, queda algo de energía y el terminal podría ser rastreado. Por eso, muchos delincuentes, para evitar el rastreo, usan móviles antiguos o a los que se les puede extraer la batería para dejarlos completamente fuera de línea. Desafortunadamente, aunque no sea para delinquir, pero sí para estar 100% seguro de que el móvil no está reportando nada, ya es raro que puedas retirar la batería, casi todos la tienen integrada.

Algunos terminales, como el PinePhone de Pine64, y otras marcas dedicadas a crear móviles seguros y para mejorar la privacidad, han agregado switches por hardware para el apagado de módulos sensibles. Es decir, unos interruptores físicos con los que puedes apagar partes como la cámara, el micrófono, o el módem WiFi/BT, para estar seguro cuando no estés usando estos elementos.

Como la inmensa mayoría de modelos no lo tienen, una de las pocas cosas que podemos hacer para evitar el espionaje por la cámara del dispositivo, es simplemente comprar pestañas para tapar ésta cuando no la usas. Sin embargo, los actuales sistemas multisensor para la cámara trasera o principal de los móviles, han hecho que esto sea un poco más difícil, aunque sí que sigue siendo posible en la frontal. Algunos móviles incluyen detalles para mejorar la privacidad como una cámara que se puede ocultar, lo cual también se agradece.

No me gustaría dejar en el tintero los sensores biometricos, como los lectores de huellas digitales, reconocimiento facial o de ojos. Estos datos también son sensibles, y únicos, por lo que no es una buena idea que caiga en manos equivocadas. Desafortunadamente, cada vez los fabricantes lo ponen más complicado para eludirlos. Por ejemplo:

- Han pasado de poner el sensor de huellas detrás del móvil o en un extremo a ponerlos bajo la propia pantalla, o en el botón de encendido y apagado, para que no tengas más remedio que usarlo.

- También existen desarrollos y patentes para cámaras bajo la propia pantalla, otro obstáculo para taparla.

Tarjeta de memoria y cable USB: cuidado dónde los metes

Más allá de todo lo dicho anteriormente, otro aspecto al que prestar atención es a la tarjeta de memoria y al puerto USB de datos. Son elementos por los que no hay que olvidar que se puede pueden usarse como vectores de entrada para malware. Para evitarlo:

- No conectes el móvil Android mediante el cable USB a un equipo desconocido, como el de un cibercafé, biblioteca pública, etc.

- No insertes la tarjeta microSD en equipos en los que tampoco tengas confianza, podría infectarse y luego infectar tu dispositivo móvil cuando la pongas.

- Y, mucho menos, uses una microSD que te encuentres, podría no ser un olvido, sino un acto intencionado para que la uses e infectarte con algún malware.

¡Desactiva la depuración ya!

El modo de depuración, o debugging, de Android, puede ser práctico para acceder a ciertas funciones o información importante para desarrolladores, o en ciertos casos específicos. Sin embargo, no lo deberías tener activo por norma, ya que algunos ataques podrían aprovecharlo. Para desactivar este modo:

- Entra en Ajustes de Android.

- Podrás buscar en el buscador «desarrollador» y te aparecerá Opciones de desarrolaldor.

- Entra, y desactiva esta opción.

¿El origen del smartphone importa?

LG Wing con pantalla giratoria

Por último, y no menos importante, siempre se deberían elegir marcas que no estén en las listas negras de ciertos gobiernos por su dudosa seguridad (y no me refiero a las marcas «castigadas» por guerras geopolíticas). Mucho mejor si son europeos, aunque en ese sentido no hay demasiado para elegir. Por ejemplo, el FairPhone, que es de Países Bajos y orientado a mejorar la seguridad, privacidad del usuario, y más sostenible.

Otra opción es usar dispositivos móviles orientados especialmente a la seguridad, privacidad y anonimato. Magníficas opciones para uso profesional, como por ejemplo, los de Silent Circle, aunque si tienes en cuenta todos los consejos de este tutorial, puedes elegir el que prefieras, y obtener buenos niveles de seguridad.

Continúar leyendo...